Краткое описание: Руководство по созданию шифрованного канала связи между офисами – MikroTik IpSec VPN. Будут рассмотрены конфигурации для двух версий прошивок, до и после RouterOS 6.43, а также после RouterOS 6.44. Принцип построения VPN туннелей не изменился, разница касается только в расположении настроек.

Для чего нужен VPN IpSec и какой роутер MikroTik выбрать

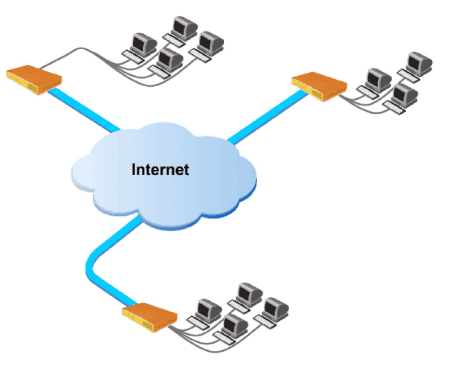

Одна из самых популярных опций в роутере для бизнес сегмента. Позволяет объединить в локальную сеть удаленные офисы. Масштабирование такой сети ограничивается прошивкой RouterOS:

- 4 level – до 200 подключений;

- 5 level – до 500 подключений;

- 6 level – без ограничений.

ну а практическая реализация от быстродействия самого Mikrotik. В первую очередь стоит обращать внимание на аппаратную поддержку IpSec, отсутствие которой сопровождается обработкой всего блока шифрования через CPU маршрутизатора. Это характеристика в первую очередь влияет на количество пропускаемого трафика. Если ваш маршрутизатор(роутер) MikroTik начинает тормозить от передачи файлов к примеру 200-300Мб по каналу IpSec, стоит задуматься над переходом на маршрутизатор, который имеет аппаратную поддержку IpSec. Из актуальных моделей это может быть:

Как было указано выше, в зависимости от версии RouterOS визуальное расположение разделов для настройки VPN IpSec будет отличаться. Чтобы привести оба примера, первым будет рассмотрен вариант для версии RouterOS 6.44 и старше, а за ним последует зеркальная настройка второго маршрутизатора(роутера) MikroTik, только с прошивкой RouterOS 6.43 и младше. Схема будут состоять их двух подключений, будет введено наименование маршрутизаторов: MikroTik-1 и MikroTik-2.

Настройка MikroTik VPN IpSec для прошивки 6.44 и выше для роутера MikroTik-1

VPN туннель Ipsec состоит из двух фаз:

- PHASE-1 – идентификация устройств между собой, по заранее определенному IP адресу и ключу.

- PHASE-2 – определение политики для трафика между туннелей: шифрование, маршрутизация, время жизни туннеля.

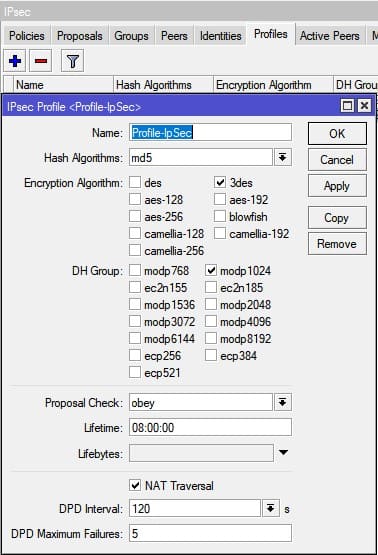

Создание профиля для IpSec phase-1

Настройка находится в IP→IPsec→Profile

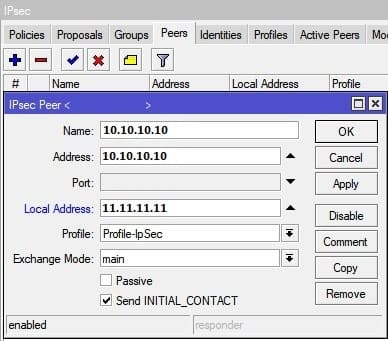

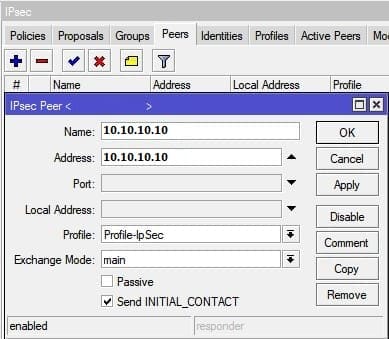

Создание Peer для IpSec phase-1

Настройка находится в IP→IPsec→Peers

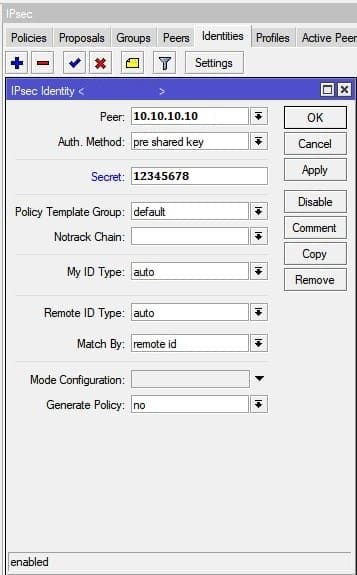

Определение ключа IpSec phase-1

Настройка находится в IP→IPsec→Identities

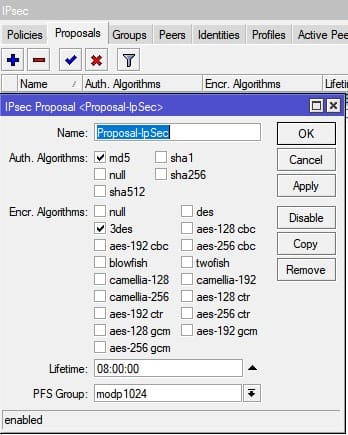

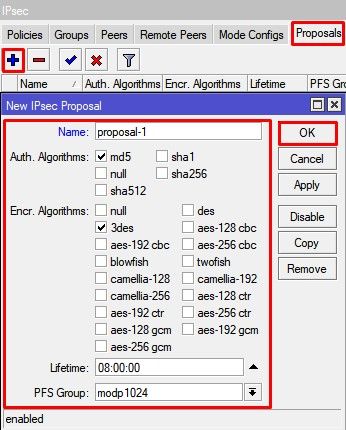

Настройка параметров Proposal IpSec phase-2

Настройка находится в IP→IPsec→Proposals

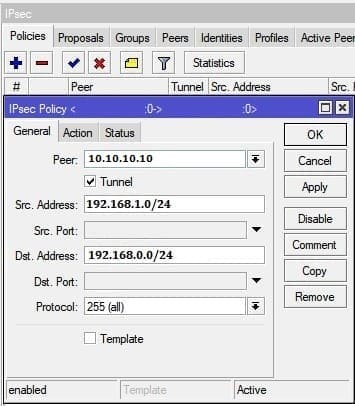

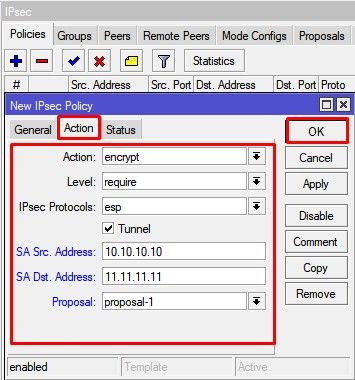

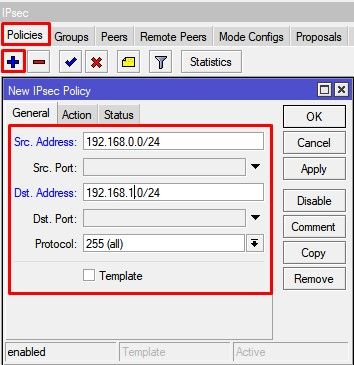

Создание политики(Policies) IpSec phase-2

Настройка находится в IP→IPsec→Policies

/ip ipsec profile add dh-group=modp1024 enc-algorithm=3des hash-algorithm=md5 lifetime=8h name=Profile-IpSec /ip ipsec peer add address=10.10.10.10/32 name=10.10.10.10 profile=Profile-IpSec /ip ipsec proposal add auth-algorithms=md5 enc-algorithms=3des lifetime=8h name=Proposal-IpSec /ip ipsec policy add dst-address=192.168.0.0/24 peer=10.10.10.10 proposal=Proposal-IpSec \ sa-dst-address=10.10.10.10 sa-src-address=0.0.0.0 src-address=\ 192.168.1.0/24 tunnel=yes /ip ipsec identity add peer=10.10.10.10 secret=12345678

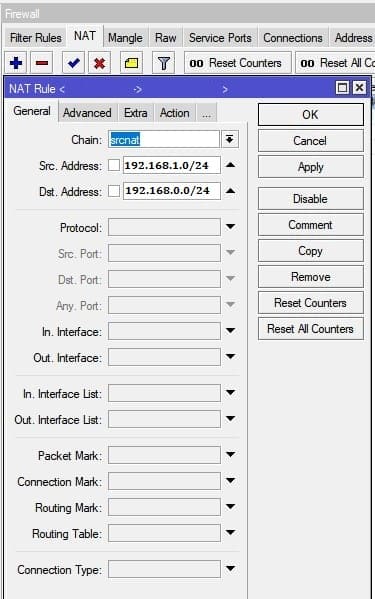

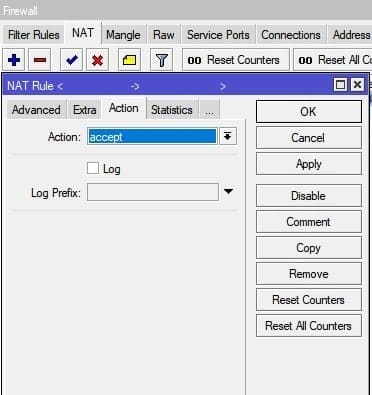

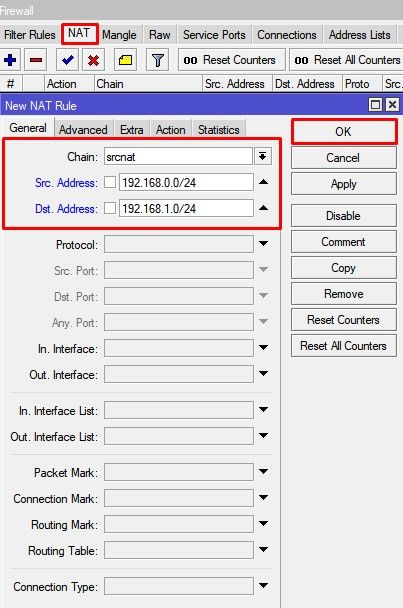

Создание правил NAT

Данное правило нужно для того, чтобы трафик IpSec не направляется к провайдеру. Для решении есть два способа:

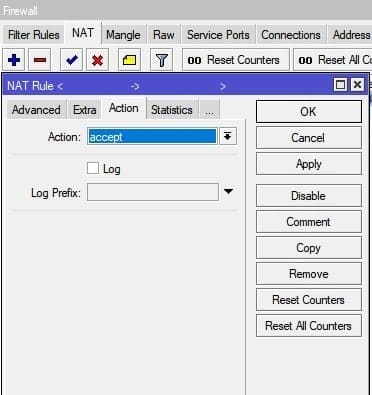

Создать правило с цепочкой srсnat

/ip firewall nat add action=accept chain=srcnat dst-address=192.168.0.0/24 src-address=192.168.0.0/24

Исключить IpSec трафик из правила masquerade

/ip firewall nat add action=masquerade chain=srcnat ipsec-policy=out,none out-interface=ether6

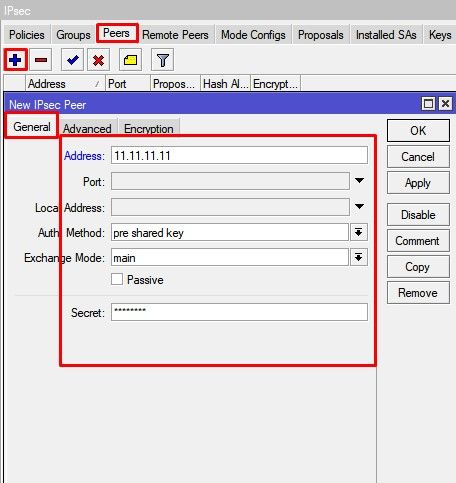

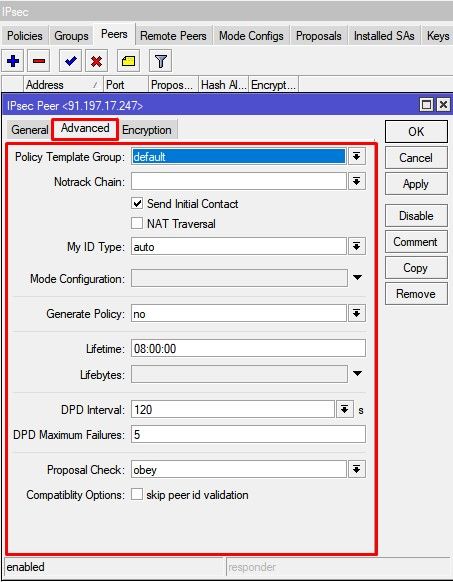

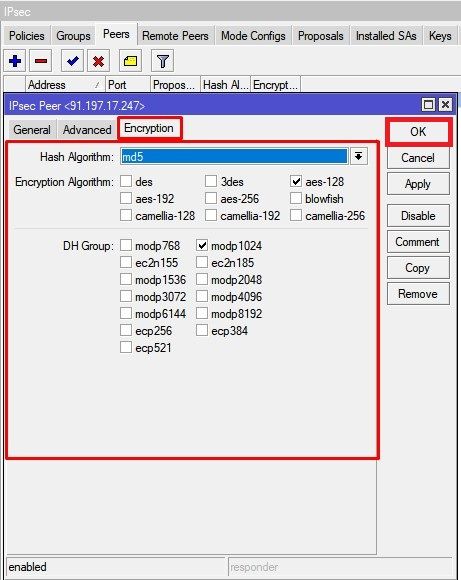

Настройка MikroTik VPN IpSec для прошивки 6.43 и ниже для роутера MikroTik-2

Настройка находится в IP->IPsec->Proposlas

/ip ipsec proposal add auth-algorithms=md5 enc-algorithms=3des lifetime=8h name=proposal-1

/ip ipsec peer add address=11.11.11.11/32 dh-group=modp1024 enc-algorithm=aes-128 \ hash-algorithm=md5 lifetime=8h nat-traversal=no secret=12345678

/ip ipsec policy add dst-address=192.168.0.0/24 proposal=md5-3des-8h-gr2 sa-dst-address=\ 11.11.11.11 sa-src-address=10.10.10.10 src-address=192.168.1.0/24 \ tunnel=yes

Для того, чтобы трафик мог перемещаться по каналу нужно добавить правило в NAT, которое в обязательно нужно поднять выше максардинга, иначе пакеты будут пересылаться провайдеру.

Настройка находится в IP->Firewall->NAT

/ip firewall nat add action=accept chain=srcnat dst-address=192.168.0.0/24 src-address=192.168.0.0/24

Проблемы при настройке и работе IpSec в MikroTik

Ниже будут рассмотрены самые частые проблемы, которые не относятся к прямой настройке VPN туннеля типа IpSec, но косвенно могут повлиять на его работу: соединение может

- Не устанавливаться;

- Устанавливаться но не работать;

- Роутер MikroTik не имеет статического маршрута для out пакетов. Другими словами, со стороны MikroTik нет PING-а на удалённую подсеть.

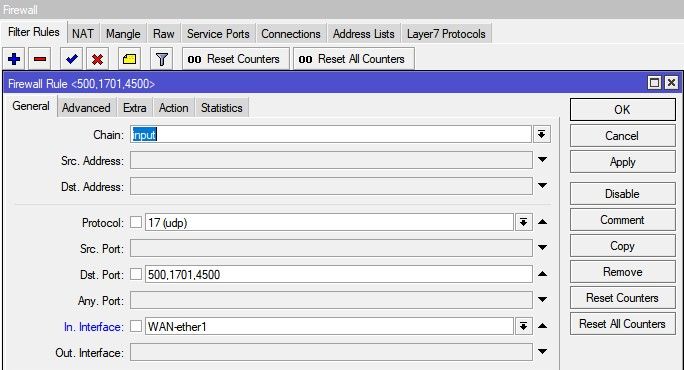

Если соединение не принимает статус ESTABLISHED, кроме корректности настроек следует обратить внимание на Firewall.

Настройка Firewall в MikroTik для IpSec

/ip firewall filter add action=accept chain=input comment="Port Access" dst-port=500,1701,4500 \ in-interface=WAN-ether1 protocol=udp

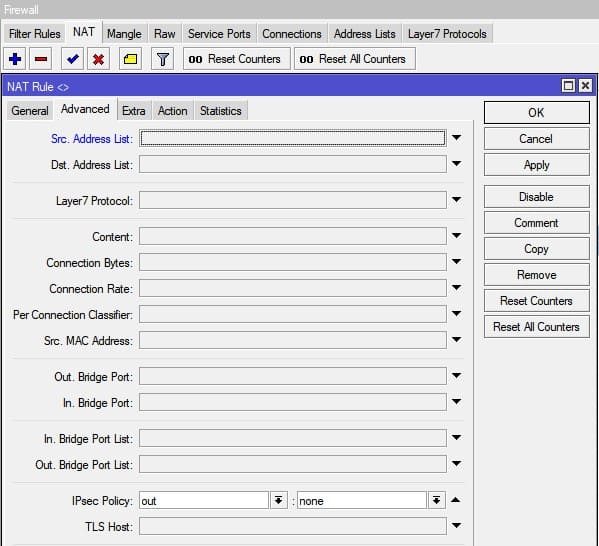

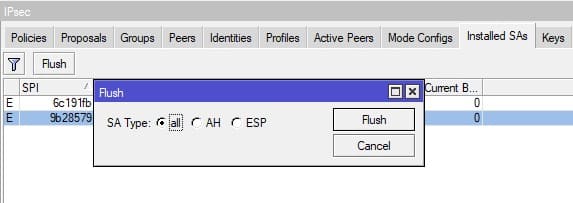

Следующей проблемой может быть нелегитимные ключи IpSec SA, срок действия которых закончился, но новый ключ не был сгенерирован и согласован. Тут стоит обратить внимание на время жизни туннеля, на обоих роутерах, IpSec Profile и IpSec Proposals должны быть идентичными. Для исправления это ситуации нужно:

Очистить соответствующие ключи IpSec SA

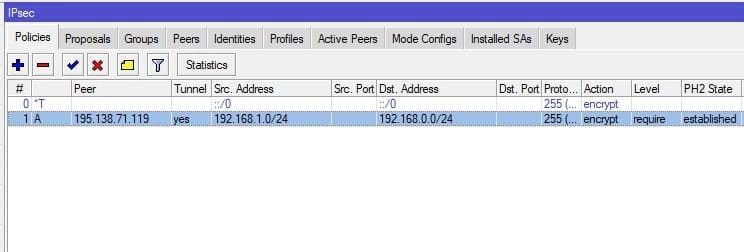

Проконтролировать статус IpSec туннеля

после регенерации ключей он должен быть в статусе ESTABLISHED.

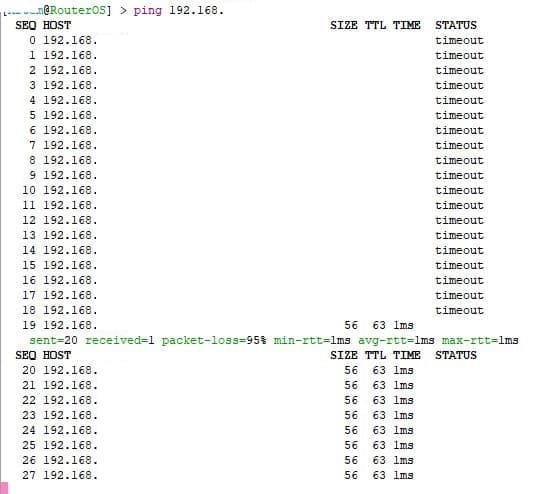

И последнее дополнение в сторону диагностики работы IpSec туннеля через роутер MikroTik.

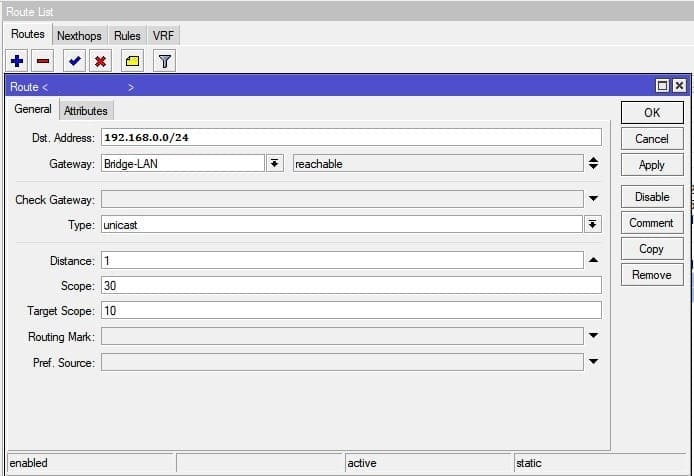

Добавить статический маршрут для IpSec

add distance=1 dst-address=192.168.0.0 gateway=Bridge-LAN

Ниже представлен пример, до и после включение приведенного статического маршрута.

Как настроить VPN IpSec в MikroTik, если и вас 2(и более) провайдеров

Если на маршрутизаторе(роутере) MikroTik заведено несколько провайдеров, то может возникнуть ситуация, когда нужно явно указать через какого провайдера будут устанавливаться VPN туннель IpSec. Этот параметр должен указываться в первой фазе(phase-1) и определяет параметром Local Address.

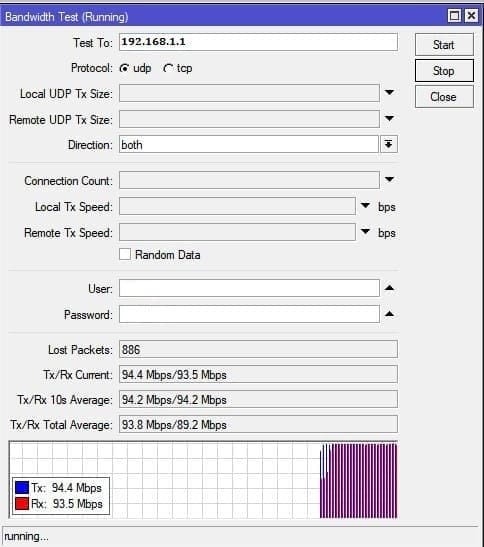

Скорость передачи данных через VPN туннель IpSec в маршрутизаторах(роутерах) MikroTik

Этим вопросом часто задаются интеграторы VPN решений, когда нужно пропустить прогнозируемый трафик через VPN туннель или VPN туннель не справляется даже с незначительной нагрузкой 2-3Мб\с. Как правило это зависит от устройств, между которыми поднят VPN туннель IpSec. В качестве примера того, что VPN IpSec кроме высокого уровня защищенности данных обеспечивает высокую скорость будет продемонстрирован тест:

В качестве маршрутизаторов(роутеров) выступают MikroTik RB4011iGS+RM и MikroTik RB1100AHx4.